Pay-Ya NEWS.

キャッシュレスに関するニュースポータル

© Pay-Ya NEWS. All rights reserved.

202110/11

コロナ禍の今、求められるセキュリティ対策をecbeingが紹介 不正検知サービス、3-Dセキュア導入も有効に?

2021年10月12日8:00

コロナ禍で参入が増加し、好調に伸長するEC市場。しかし安直に構築されたECサイトは、攻撃者に狙われる大きな危険を背負い、事業者にもユーザーにも多大な被害をもたらす結果を招きかねない。1,400以上の国内ECサイト構築の実績があるecbeingが2021年10月7日に開催したプレスセミナーの内容から、ECサイトに潜むリスクと、事業者が今すぐ講じるべきセキュリティ対策の具体案を紹介する。

ecbeing eビジネス営業本部 執行役員 斉藤淳氏とVispa 代表取締役社長/ ecbeingマーケティングパートナー 布田茂幸氏

脆弱なサイトから引き起こされる

情報漏えいと不正注文

ECサイトのセキュリティリスクには、大きく情報漏えいと不正注文の2つがある。攻撃者はECサイトの不具合などを悪用して、本来は第三者が取得できないはずの個人情報やクレジットカード情報を不正に取得。これを利用してほかのサイトで購買行動を行い、商品を換金・転売するなどして利益を得る。身に覚えのない請求があった場合、ユーザーはクレジットカード会社にその旨を申告。クレジットカード会社は加盟店に対して、支払い拒否もしくは代金返済請求を行うチャージバックを実施。最終的に金銭的な害を被るのは加盟店である。

東京商工リサーチの調べによると、2020年における上場企業およびその子会社が起こした個人情報漏えい・紛失事故により流出した個人情報は2,515万人分に上る。事故件数は前年比で19.7%の増加。その内訳を見ると、ウィルス感染・不正アクセスの事故件数が上昇傾向にあり、49.5%と全体の約5割を占めている。そのほかは誤表示・誤送信が31.0%、紛失・誤廃棄が13.5%、盗難が2.9%など。非上場企業を含めれば、被害の範囲はもっと広がる。この状況をecbeing eビジネス営業本部 執行役員の斉藤淳氏は、「コロナ禍でリアル店舗の営業ができなくなった事業者が、セキュリティの知識がないままに安易にECサイトを構築した結果」と見る。

不正アクセスとは、正規に利用する権限を与えられていないシステムに不正に接続したり、侵入したり、利用したりする行為のこと。ECでは主に、管理画面にアクセスしたり侵入したりする行為がこれにあたる。攻撃者の狙いはクレジットカード情報を盗み出すこと。(一社)日本クレジット協会の調査によるとカード番号盗用被害額は223億円に上っており、なお右肩上がりで拡大中だ。

カード情報を盗まれた企業は、フォレンジング会社に調査を依頼して侵入経路や被害件数を特定する必要に迫られる。この間、3カ月程度、ECサイトは稼働することができない。当然ユーザーへの賠償責任も生じる。情報が流出してしまったクレジットカードは使用不可となり、作成し直す必要がある。ECサイトの改修も必要になり、その際にはペイメントカードの国際セキュリティ基準「PCI DSS」に準拠した環境整備が求められる。これらの対応には数千万円の費用がかかる可能性があり、株価の下落といった社会的信頼失墜の影響が追い打ちをかける。ECサイトの運営にはこのようなリスクがともなうことを認識しておく必要があると、斉藤氏は警鐘を鳴らす。

巧妙化する不正の手口

連携する外部ツールにも注意が必要

脆弱性のあるサイトに侵入した攻撃者が、CMS編集画面に不正なスクリプトをたった1行埋め込むだけで、ユーザーが気づかないうちに入力情報はいとも簡単に抜き取られてしまう。

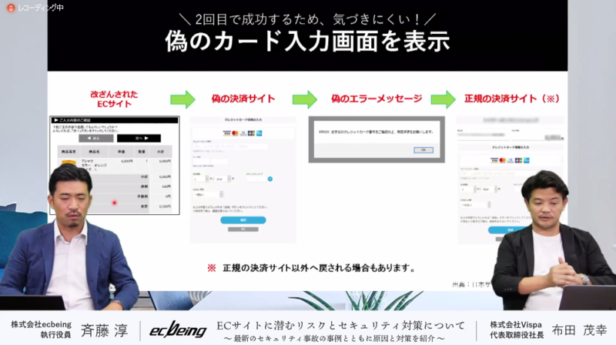

例えば、ある改ざんされたECサイトでは、本物そっくりの偽の決済画面が現れ、カード番号や有効期限、セキュリティコードなど、入力した情報はすべて盗まれる。入力を終えたユーザーが「OK」をクリックすると、入力内容に一部誤りがあったため再入力するようにというメッセージが表示された後、本物の決済画面に推移。ユーザーが再び情報を入力すると、正常に決済が完了。ところが実はすでに、深刻な被害が発生しているのである。

不正の巧妙化はとどまるところを知らない。最近では偽サイトへの誘導といった追加のワンステップを踏まずとも、正常な決済画面の裏でJavaScriptなどを用い、入力された内容がそのまま攻撃者に転送される手口が横行しているのだという。「あらかじめサイトの分析を行ってでもいない限り、私でも不正に気づくことは難しいでしょう」と斉藤氏は言う。

また、ECサイトと連携している、レコメンド、チャット、MAなどの機能を担う外部ツールにも危険が潜む。ECサイト本体が万全のセキュリティ対策をとっていたとしても、提携先のアプリケーションが攻撃されていたとしたら、サイト運営者もユーザーも気づかないうちにウィルス感染を広げている可能性がある。

ちなみにecbeingでは外部ツールと連携する際、細かく項目を設定したチェックシートを用いて安全性をチェックし、連携の可否を判断しているという。また、ホワイトリストを作り、そこに記入されているドメインのURL以外のJavaScriptをブロックする体制をとって、セキュリティの確保に努めている。「われわれは日々、攻撃に晒されているのだという自覚を持ち、それに対抗する施策を講じて、実行しています」と斉藤氏は説明する。

攻撃者のターゲットはオープンソース?

6文字のパスワードは1秒で破られる

安く手軽にECサイトを構築できるため、多くの事業者に利用されているオープンソースは、「攻撃者のターゲット」と斉藤氏は断言する。

オープンソースではセキュリティの脆弱性が明らかになる都度、その内容が一般に公開される。この情報を受けて即座にシステムを修正できればいいが、なかなかそうはいかないのが現実。脆弱性の情報は攻撃者にも届いているので、まるでわざわざ「このドアは鍵が壊れていますよ」と知らせているようなものだ。またオープンソースでは、侵入されてはならない管理画面のURLの秘匿性も低いという。攻撃者がやすやすとパスワード入力画面まで到達できてしまうそうだ。仮にパスワードが数字だけ、アルファベット小文字だけの6文字であれば、1秒もかからずに突破されてしまうと斉藤氏は指摘する。

経済産業省は2019年、オープンソースのEC-CUBEを名指しした異例の注意喚起を行った。それほどにオープンソースを狙った悪質な情報漏えい事件が多発しているとした。

これへの対処策として、斉藤氏は、まずは管理画面のURLを秘匿性の高いものに変えようと呼びかける。その次に手がけるべき不正アクセス防止策として斉藤氏が推奨するのは、ワンタイムパスワードなどを活用した2要素認証、ログイン確認メールなどによる2段階認証、IP制限の設定など。パスワードに関しては、数字、記号、アルファベットの大文字・小文字を交えた12文字程度に設定することで、解読までの時間を数年間のレベルにまで引き延ばすことが可能になるという。

IP制限だけでは防ぎ切れない?

テレワークで浮上した新たな問題点

オンラインでの不正注文を防ぐ有効な手段として今、注目されているのが、不正検知サービスの導入、および、3-Dセキュアの導入だ。

不正注文を早期に発見・防止可能な不正検知サービスには、「O-PLUX」、「ASUKA」、「ReD Shield」、「sift」等がある

このコンテンツは会員限定(有料)となっております。

「Paymentnavi Pro2021」の詳細はこちらのページからご覧下さい。

すでにユーザー登録をされている方はログインをしてください。

The post コロナ禍の今、求められるセキュリティ対策をecbeingが紹介 不正検知サービス、3-Dセキュア導入も有効に? first appeared on ペイメントナビ.